Có Thể Bạn Chưa Biết

Firewall là gì? Phân loại, kiến trúc, chức năng của firewall

Firewall là gì? Firewall được phân làm mấy loại, kiến trúc của Firewall như thế nào, chức năng của firewall gồm những chức năng gì? Đây là toàn bộ nội dung bài viết ngày hôm nay. Huỳnh Quí IT mời các bạn cũng theo dõi nhé.

Hiện nay, nhu cầu an ninh mạng và phòng chống tấn công mạng được đặt lên hàng đầu. Nắm bắt được nhu cầu của các tổ chức và doanh nghiệp, một số tập đoàn công nghệ thông tin và truyền thông hàng đầu trên thế giới đã đưa ra nhiều giải pháp bảo mật trong đó sử dụng Firewall là một biện pháp đang được quan tâm.

Hiện nay, các tổ chức và doanh nghiệp chọn cho mình cách bảo vệ hệ thống mạng của họ bằng nhiều cách khác nhau như sử dụng Router Cisco, dùng tường lửa Microsoft như ISA,… Tuy nhiên những thành phần kể trên tương đối tốn kém.

Vì vậy để tiết kiệm chi phí và có một tường lửa (firewall) bảo vệ hệ thống mạng bên trong (mạng nội bộ) khi mà chúng ta giao tiếp vối hệ thống mạng bên ngoài (Internet) thì Firewall mã nguồn mở là một giải pháp tương đối hiệu quả đối với người dùng.

Giới thiệu về FireWall

Firewall là gì?

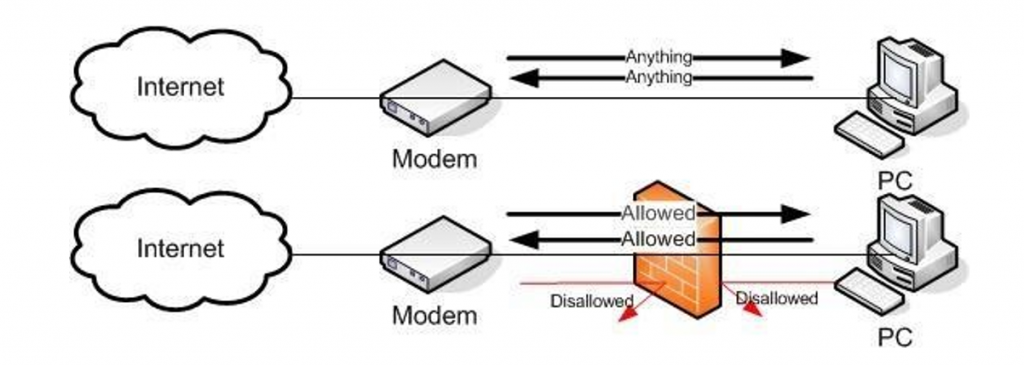

Firewall (Tường lửa) là một hệ thống an ninh mạng, có thể dựa trên phần cứng hoặc phần mềm, sử dụng các quy tắc để kiểm soát lưu lượng truy cập vào, ra khỏi hệ thống. Firewall hoạt động như một rào chắn giữa mạng an toàn và mạng không an toàn. Nó kiểm soát các truy cập đến nguồn lực hoặc là tài nguyên của mạng thông qua một mô hình kiểm soát chủ động. Nghĩa là, chỉ những lưu lượng truy cập phù hợp với chính sách được định nghĩa trong tường lửa mới được truy cập vào mạng, mọi lưu lượng truy cập khác đều bị từ chối.

Chức năng chính của Firewall:

- Chức năng chính của Firewall là kiểm soát luồng thông tin từ giữa Intranet và Internet.

- Thiết lập cơ chế điều khiển dòng thông tin giữa mạng bên trong (Intranet) và mạng Internet.

- Cho phép hoặc cấm những dịch vụ truy nhập ra ngoài (từ Intranet ra Internet).

- Cho phép hoặc cấm những dịch vụ không hoặc được phép truy nhập vào trong (từ Internet vào Intranet).

- Theo dõi luồng dữ liệu mạng giữa Internet và Intranet. Kiểm soát địa chỉ truy nhập, cấm địa chỉ truy nhập.

- Kiểm soát người sử dụng và việc truy nhập của người sử dụng. Kiểm soát nội dung thông tin thông tin lưu chuyển trên mạng.

Phân loại Firewall

Firewall được chia làm 2 loại gồm: Firewall cứng và Firewall mềm.

Loại thứ 1: Firewall cứng

Firewall cứng nằm giữa mạng máy tính cục bộ và Internet, Firewall cứng sẽ kiểm tra tất cả các dữ liệu đến từ Internet, đi qua các gói dữ liệu an toàn trong khi chặn các gói dữ liệu nguy hiểm tiềm ẩn.

Để bảo vệ được hiệu quả mà không cản trở hiệu suất, tường lửa firewall cứng yêu cầu người thiết lập phải có kiến thức chuyên sâu và do đó có thể không phải là giải pháp khả thi cho các công ty không có bộ phận công nghệ thông tin chuyên dụng. Tuy nhiên, đối với các doanh nghiệp có nhiều máy tính, có thể kiểm soát an ninh mạng từ một thiết bị đơn giản hóa công việc.

Các doanh nghiệp thường có tường lửa phần cứng chuyên dụng có nhiều công cụ khác nhau để giúp chặn các mối đe dọa ở ngoại vi của mạng. Bằng cách này, người quản trị có thể lọc email và lưu lượng truy cập web (trong số những thứ khác) cho tất cả mọi người.

Tường lửa phần cứng được tích hợp vào bộ định tuyến nằm giữa máy tính và Internet. Người quản trị thường sử dụng lọc gói, có nghĩa là họ quét tiêu đề gói để xác định nguồn gốc, nguồn gốc, địa chỉ đích và kiểm tra với quy tắc người dùng hiện có được xác định để đưa ra quyết định cho phép / từ chối.

Tường lửa phần cứng được thiết lập cho thời gian phản hồi nhanh hơn do phần cứng và phần mềm được đồng bộ một cách tối đa giúp phát huy hết hiệu năng của tường lửa phần cứng giúp nó có thể xử lý nhiều lưu lượng truy cập hơn.

Tường lửa có hệ điều hành riêng ít bị tấn công hơn, điều này lần làm giảm nguy cơ bảo mật và ngoài ra, tường lửa phần cứng có các điều khiển bảo mật nâng cao.

Tường lửa phần cứng là một thành phần mạng nội bộ, nó có thể được quản lý tốt hơn.

Loại thứ 2: Firewall mềm

Firewall mềm được cài đặt trên các máy tính cá nhân trên mạng. Không giống như Firewall cứng, Firewall mềm có thể dễ dàng phân biệt các chương trình trên máy tính, điều này cho phép dữ liệu vào một chương trình trong khi chặn một chương trình khác. Firewall mềm cũng có thể lọc dữ liệu gửi đi, cũng như các phản hồi từ xa cho các yêu cầu gửi đi. Nhược điểm chính của Firewall mềm cho một doanh nghiệp là: yêu cầu cài đặt, cập nhật và quản trị trên mỗi máy tính cá nhân.

Firewall mềm được cài đặt trên các máy chủ riêng lẻ giúp chặn mỗi yêu cầu kết nối và sau đó xác định xem yêu cầu có hợp lệ hay không. Firewall xử lý tất cả các yêu cầu bằng cách sử dụng tài nguyên máy chủ.

Trong khi so sánh với Firewall cứng, Firewall mềm hoặc Firewall Opensource (tường lửa mã nguồn mở) dễ cấu hình và thiết lập hơn.

Tham khảo thêm: Filrewall Opensource Pfsense.

Firewall mềm cung cấp cho người dùng quyền kiểm soát hoàn toàn lưu lượng truy cập Internet của họ thông qua giao diện thân thiện với người dùng yêu cầu ít hoặc không có kiến thức.

Kiến trúc cơ bản của FireWall

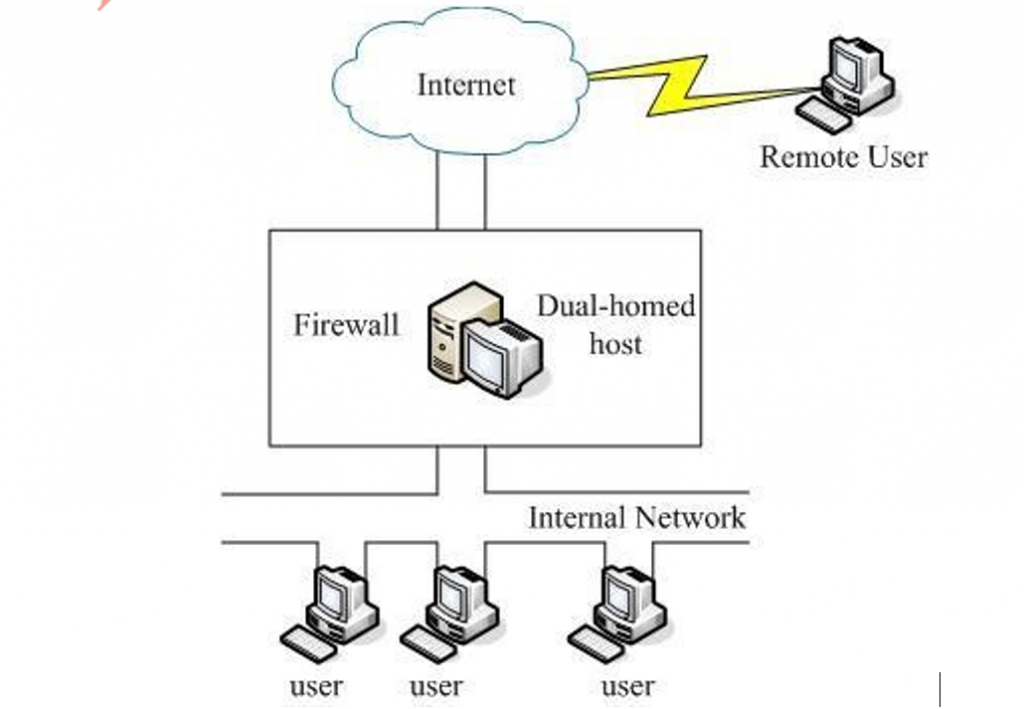

Kiến trúc Dual-homed Host

Dual-homed Host là hình thức xuất hiện đầu tiên trong việc bảo vệ mạng nội bộ. Dual-homed Host là một máy tính có hai giao tiếp mạng (Network interface): một nối với mạng cục bộ và một nối với mạng ngoài (Internet).

Hệ điều hành của Dual-home Host được sửa đổi để chức năng chuyển các gói tin (Packet forwarding) giữa hai giao tiếp mạng này không hoạt động. Để làm việc được với một máy trên Internet, người dùng ở mạng cục bộ trước hết phải login vào Dual-homed Host, và từ đó bắt đầu phiên làm việc.

Ưu điểm của Dual-homed Host:

- Cài đặt dễ dàng, không yêu cầu phần cứng hoặc phần mềm đặc biệt.

- Dual-homed Host chỉ yêu cầu cấm khả năng chuyển các gói tin, do vậy, thông thường trên các hệ Unix, chỉ cần cấu hình và dịch lại nhân (Kernel) của hệ điều hành là đủ.

Nhược điểm của Dual-homed Host:

- Không đáp ứng được những yêu cầu bảo mật ngày càng phức tạp, cũng như những hệ phần mềm mới được tung ra thị trường.

- Không có khả năng chống đỡ những đợt tấn công nhằm vào chính bản thân nó, và khi Dual-homed Host đó bị đột nhập, nó sẽ trở thành đầu cầu lý tưởng để tấn công vào mạng nội bộ

Đánh giá về Dual-homed Host:

Để cung cấp dịch vụ cho những người sử dụng mạng nội bộ có một số giải pháp như sau:

- Kết hợp với các Proxy Server cung cấp những Proxy Service.

- Cấp các tài khoản người dùng trên máy dual-homed host này và khi mà người sử dụng muốn sử dụng dịch vụ từ Internet hay dịch vụ từ external network thì họ phải logging in vào máy này.

Phương pháp cấp tài khoản người dùng trên máy dual-homed host khá phức tạp, vì mỗi lần người dùng muốn sử dụng dịch vụ thì phải logging in vào máy khác (dual-homed host) khác với máy của họ, đây là vấn đề rất không thuận tiện với người sử dụng.

Nếu dùng Proxy Server: khó có thể cung cấp được nhiều dịch vụ cho người sử dụng vì phần mềm Proxy Server và Proxy Client không phải loại dịch vụ nào cũng có sẵn. Hoặc khi số dịch vụ cung cấp nhiều thì khả năng đáp ứng của hệ thống có thể giảm xuống vì tất cả các Proxy Server đều đặt trên cùng một máy.

Một khuyết điểm cơ bản của hai mô hình trên nữa là : khi mà máy dualhomed host nói chung cũng như các Proxy Server bị đột nhập vào. Người tấn công (attacker) đột nhập được vào hệ thống sẽ hiểu các dịch vụ trên hệ thống đó, nắm bắt được các điểm yếu và thực hiện các hành vi phá hoại tinh vi hơn.

Trong các hệ thống mạng dùng Ethernet hoặc Token Ring thì dữ liệu lưu thông trong hệ thống có thể bị bất kỳ máy nào nối vào mạng đánh cắp dữ liệu cho nên kiến trúc này chỉ thích hợp với một số mạng nhỏ.

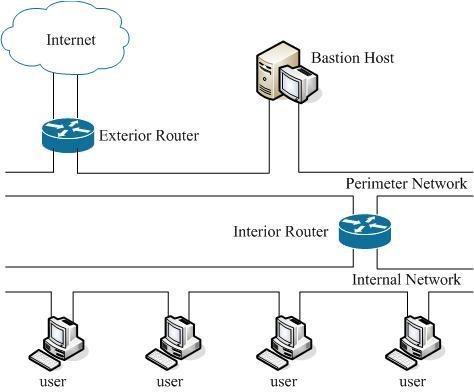

Kiến trúc Screend Subnet Host

Với kiến trúc này, hệ thống này bao gồm hai Packet-Filtering Router và một máy chủ. Kiến trúc này có độ an toàn cao nhất vì nó cung cấp cả mức bảo mật: Network và Application trong khi định nghĩa một mạng perimeter network. Mạng trung gian (DMZ) đóng vai trò của một mạng nhỏ, cô lập đặt giữa Internet và mạng nội bộ.

Cơ bản, một MẠNG TRUNG GIAN được cấu hình sao cho các hệ thống trên Internet và mạng nội bộ chỉ có thể truy nhập được một số giới hạn các hệ thống trên mạng MẠNG TRUNG GIAN, và sự truyền trực tiếp qua mạng MẠNG TRUNG GIAN là không thể được.

Và những thông tin đến, Router ngoài (Exterior Router) chống lại những sự tấn công chuẩn (như giả mạo địa chỉ IP), và điều khiển truy nhập tới mạng trung gian. Nó chỉ cho phép hệ thống bên ngoài truy nhập máy chủ. Router trong (Interior Router) cung cấp sự bảo vệ thứ hai bằng cách điều khiển mạng trung gian truy nhập vào mạng nội bộ chỉ với những truyền thông bắt đầu từ Bastion Host (máy chủ).

Với những thông tin đi, Router điều khiển mạng nội bộ truy nhập tới mạng trung gian. Nó chỉ cho phép các hệ thống bên trong truy nhập tới máy chủ. Quy luật Filtering trên Router ngoài yêu cầu sử dụng dịch vụ Proxy bằng cách chỉ cho phép thông tin ra bắt nguồn từ Máy chủ.

Ưu điểm:

- Ba tầng bảo vệ: Router ngoài, Máy chủ, và Router trong.

- Chỉ có một số hệ thống đã được chọn ra trên mạng trung gian là được biết đến bởi Internet qua bảng thông tin định tuyến và trao đổi thông tin định tuyến DNS (Domain Name Server).

- Đảm bảo rằng những user bên trong bắt buộc phải truy nhập Internet qua dịch vụ Proxy.

Đánh giá về kiến trúc Screend Subnet Host

- Đối với những hệ thống yêu cầu cung cấp dịch vụ nhanh, an toàn cho nhiều người sử dụng đồng thời cũng như khả năng theo dõi lưu thông của mỗi người sử dụng trong hệ thống và dữ liệu trao đổi giữa các người dùng trong hệ thống cần được bảo vệ thì kiến trúc cơ bản trên phù hợp.

- Để tăng độ an toàn trong mạng nội bộ, kiến trúc screened subnet ở trên sử dụng thêm một mạng DMZ (DMZ hay perimeter network) để che phần nào lưu thông bên trong mạng nội bộ. Tách biệt mạng nội bộ với Internet.

- Sử dụng 2 Screening Router (bộ định tuyến lọc): Router ngoài và Router trong.

- Áp dụng qui tắc dư thừa có thể bổ sung thêm nhiều mạng trung gian (DMZ và perimeter network) càng tăng khả năng bảo vệ càng cao.

- Ngoài ra, còn có những kiến trúc biến thể khác như: sử dụng nhiều Bastion Host (máy chủ) (Máy chủ), ghép chung Router trong và Router ngoài, ghép chung Bastion Host (máy chủ) (Máy chủ) và Router ngoài.

Thành phần cơ bản của Firewall

Packet Filtering – Bộ lọc gói tin

Bộ lọc gói tin cho phép hay từ chối gói tin mà nó nhận được. Nó kiểm tra toàn bộ đoạn dữ liệu để quyết định xem đoạn dữ liệu đó có thỏa mãn một trong các số các luật hay không. Các luật này dựa trên các thông tin ở packet header( tiêu đề gói tin) bao gồm các thông tin sau:

- Địa chỉ IP nguồn (IP Source Address).

- Địa chỉ IP đích (IP Destination Address).

- Protocol (TCP, UDP, ICMP, IP tunnel)

- TCP/UDP source port

- TCP/UDP destination port

- Dạng thông báo ICMP (ICMP message type)

- Cổng gói tin đến (Incomming interface of packet)

- Cổng gói tin đi (Outcomming interface of packet)

Nếu các luật lọc gói được thỏa mãn thì packet được chuyển qua firewall, nếu không packet sẽ bị bỏ đi. Nhờ vậy mà firewall có thể ngăn cản được các kết nối vào các máy chủ hoặc mạng nào đó được xác định, hoặc khóa việc truy cập vào hệ thống mạng nội bộ từ những địa chỉ không cho phép.

Ngoài ra, việc kiểm soát các cổng làm cho firewall có khả năng chỉ cho phép một số loại kết nối nhất định vào các loại máy chủ nào đó hoặc những dịch vụ nào đó (SSH, SMTP, FTP…) được phép mới chạy được trên hệ thống mạng cục bộ.

Ưu điểm:

- Đa số các hệ thống firewall đều được sử dụng bộ lọc gói tin. Một trong những ưu điểm của phương pháp dùng bộ lọc gói là chi phí thấp vì cơ chế lọc gói đã có sẵn trong các router.

- Ngoài ra, bộ lọc gói là trong suốt đối với người sử dụng và các ứng dụng vì vậy nó không yêu cầu người sử dụng phải thao tác gì cả.

Nhược điểm:

- Việc định nghĩa các chế độ lọc gói là một việc khá phức tạp, nó đòi hỏi người quản trị mạng cần có hiểu biết chi tiết về các dịch vụ internet, các dạng packet header. Khi yêu cầu về lọc gói tin càng lớn, các rules càng trở nên phức tạp do đó rất khó quản lý và điều khiển.

- Do làm việc dựa trên header của các packet nên bộ lọc không kiểm soát được nội dung thông tin của packet. Các packet chuyển qua vẫn có thể mang theo những hành động với ý đồ ăn cắp thông tin hay phá hoại của kẻ xấu.

Application Gateway – Cổng ứng dụng

Đây là một loại firewall được thiết kế để tăng cường chức năng kiểm soát các loại dịch vụ, giao thức truy cập vào hệ thống mạng. Cơ chế hoạt động của nó dựa trên cách thức gọi là proxy service. Proxy service là các bộ code đặc biệt cài đặt trên cổng ra (gateway) cho từng ứng dụng.

Nếu người quản trị mạng không cài đặt proxy service cho một ứng dụng nào đó, dịch vụ tương ứng sẽ không được cung cấp và do đó không thể chuyển thông tin qua firewall. Ngoài ra, proxy code có thể được định cấu hình để hỗ trợ chỉ một số đặc điểm trong ứng dụng mà người quản trị cho là chấp nhận được trong khi từ chối những đặc điểm khác.

Một cổng ứng dụng thường được coi như là một Bastion Host (máy chủ) bởi vì nó được thiết kế đặt biệt để chống lại sự tấn công từ bên ngoài.

Những biện pháp đảm bảo an ninh của một Bastion Host (máy chủ) là:

- Bastion Host (máy chủ) luôn chạy các phiên bản an toàn (secure version) của các phần mềm hệ điều hành (Operating system). Các version an toàn này được thiết kế chuyên cho mục đích chống lại sự tấn công vào hệ điều hành (Operating system) cũng như là đảm bảo sự tích hợp firewall.

- Chỉ những dịch vụ mà người quản trị mạng cho là cần thiết mới được cài đặt trên máy chủ, đơn giản chỉ vì nếu một dịch vụ không được cài đặt, nó không thể bị tấn công. Thông thường, chỉ một số giới hạn các ứng dụng cho các dịch vụ telnet, DNS, FTP, SMTP và xác thực tài khoản người dùng là được cài đặt trên máy chủ.

- Máy chủ có thể yêu cầu nhiều mức độ khác nhau ví dụ như tài khoản và mật khẩu hay thẻ thông minh (thẻ từ).

- Mỗi proxy được cài đặt cấu hình để cho phép truy nhập chỉ một số các máy chủ nhất định. Điều này có nghĩa rằng bộ lệnh và đặc điểm thiết lập cho mỗi proxy chỉ đúng với một số máy chủ trên toàn hệ thống.

- Mỗi proxy duy trì một quyển nhật ký ghi chép lại toàn bộ chi tiết của dữ liệu mạng đi qua nó. Điều này có nghĩ là bộ lệnh và đặc điểm thiết lập cho mỗi proxy chỉ đúng với một số máy chủ trên toàn hệ thống.

- Mỗi proxy đều độc lập với các proxy khác trên Bastion Host (máy chủ).

Điều này cho phép dễ dàng cài đặt một proxy mới hay tháo gỡ một proxy.

Ưu điểm:

- Cho phép người quản trị hoàn toàn điều khiển được từng dịch vụ trên mạng, bởi vì ứng dụng proxy hạn chế bộ lệnh và quyết định những máy cá nhân nào có thể truy cập bởi các dịch vụ.

- Cổng ứng dụng cho phép kiểm tra độ xác thực rất tốt và nó có nhậy ký ghi chép lại thông tin về truy cập hệ thống.

- Các tập luật lọc cho cổng ứng dụng dễ dàng cấu hình và kiểm tra hơn so với bộ lọc gói.

Nhược điểm:

- Cần phải có sự cấu hình trên máy user để user truy cập vào các dịch vụ proxy. Ví dụ telnet

Circuit Level Gate – Cổng mạch

Circuit Level Gateway là một chức năng đặc biệt có thể thực hiện bởi một cổng ứng dụng. Cổng mạch đơn giản chỉ là chuyển tiếp các kết nối TCP mà không thực hiện bất kì một hành động xử lý hay lọc gói nào.

Hình sau minh họa một hành động sử dụng kết nối telnet qua cổng mạch. Cổng mạch đơn giản chuyển tiếp kết nối telnet qua firewall mà không thực hiện một sự kiểm tra, lọc hay điều khiển các thủ tục telnet nào. Cổng mạch làm việc như một sợi dây, sao chép các byte giữa kết nối bên trong và các kết nối bên ngoài. Tuy nhiên vì sự kết nối này xuất hiện từ hệ thống firewall nên nó che dấu thông tin về mạng nội bộ.

Cổng vòng thường được sử dụng cho những kết nối ra ngoài. Ưu điểm lớn nhất là một Bastion Host (máy chủ) có thể được cấu hình để cung cấp cổng ứng dụng cho những kết nối đến và cổng vòng cho các kết nối đi. Điều này làm cho hệ thống firewall dễ dàng sử dụng cho người dùng trong mạng nội bộ muốn trực tiếp truy câp tới các dịch vụ internet, trong khi vẫn cung cấp chức năng bảo vệ mạng nội bộ từ những sự tấn công bên ngoài.

Nếu thay hay hãy share và vote 5* cho bài viết nhé các bạn. Theo dõi chuyên mục có thể bạn chưa biết để tham khảo thêm nhiều bài viết hay hơn tại HuynhQuiIT.Com nhé các bạn.